O adeus à privacidade

por Rosa Miriam Elizalde e Rogelio Polanco

[*]

É um facto comprovado que as comunicações internacionais

com origem, destino ou intermediação nos EUA foram interceptadas

durante mais de 80 anos.

[1]

Entretanto, a arquitectura da entidade de controle começou a ser

modeladas em data mais recente, em íntimo relacionamento com a

Agência de Segurança Nacional (NSA), o principal dos 16 organismos

de espionagem dos EUA e o responsável máximo pela captura e

análise da informação transmitida por qualquer meio de

comunicação com interesse para o governo desse país.

É um facto comprovado que as comunicações internacionais

com origem, destino ou intermediação nos EUA foram interceptadas

durante mais de 80 anos.

[1]

Entretanto, a arquitectura da entidade de controle começou a ser

modeladas em data mais recente, em íntimo relacionamento com a

Agência de Segurança Nacional (NSA), o principal dos 16 organismos

de espionagem dos EUA e o responsável máximo pela captura e

análise da informação transmitida por qualquer meio de

comunicação com interesse para o governo desse país.

Fundada por Harry Truman a 2 de Novembro de 1952, durante a guerra contra a

Coreia, supostamente para proteger os estado-unidenses de ameaças

estrangeiras, teve um carácter tão secreto que durante

décadas o governo se negou a reconhecer a sua existência.

Jornalistas, congressistas e senadores costumavam ridicularizar as

especulações acerca da super-agência e alimentavam a piada

de que NSA realmente significava "No Such Agency" (Não existe

tal agência).

Em 1975 uma investigação do Congresso confirmou que a NSA

não só existia como também se dedicava a intervir nas

chamadas internacionais por solicitação da CIA, fundamentalmente.

Havia violado sistematicamente a Lei das Comunicações de 1932,

secção 222, que proibia às companhias telefónicas

revelarem informação dos clientes a cidadãos ou entidades

públicas.

A campanha contra as escutas espias denominada Operação Shamrock

[2]

resultou na Lei de Vigilância de Inteligência Estrangeira (FISA,

na sigla em inglês), destinada a proteger os estado-unidenses da

espionagem ilegal. Foi promulgada em 1978 e estabelecia os procedimentos para

a vigilância, que devia ser aprovada caso a caso por um tribunal com 11

membros.

Mas a grande notoriedade da NSA principiou em Março de 1999, quando o

governo australiano confirmou que participava numa rede internacional

denominada Echelon, montada pela NSA com a ajuda da Austrália, mais

Canadá, Reino Unido e Nova Zelândia. Controlado a partir da sede

da agência, em Fort Meade (Maryland), e dirigida pelo Grupo de

Segurança Naval dos EUA e pelos serviços de espionagem da

Força Aérea estado-unidense, o Programa Echelon existe desde os

anos 70, ainda que tenha experimentado uma grande ampliação em

1975 e 1995. Apoia-se numa rede planetária de satélites

espiões que lhes permite dirigir suas orelhas para quase todo o mundo,

interceptando milhões de comunicações no éter.

A princípio, ninguém quis acreditar em histórias

paranóicas sobre sistemas de espionagem computorizados, satélites

a vigiarem noite e dias as comunicações, filtros de correio

electrónica. Contudo, em Maio de 2001 o Parlamento Europeu reconheceu

sem rodeios a sua existência: "(...) Não há nenhuma

razão para continuar a duvidar da existência de um sistema de

intercepção das comunicações a nível mundial

na qual participam os EUA, Reino Unido, Canadá, Austrália e Nova

Zelândia no âmbito do Acordo UK/USA, considerando, também,

que segundo as informações de que dispõe, é

provável que o seu nome seja "Echelon", apesar de este

não ser um aspecto de importância primordial (...) O sistema

não se utiliza para interceptar comunicações militares e

sim privadas e económicas".

[3]

A princípio, ninguém quis acreditar em histórias

paranóicas sobre sistemas de espionagem computorizados, satélites

a vigiarem noite e dias as comunicações, filtros de correio

electrónica. Contudo, em Maio de 2001 o Parlamento Europeu reconheceu

sem rodeios a sua existência: "(...) Não há nenhuma

razão para continuar a duvidar da existência de um sistema de

intercepção das comunicações a nível mundial

na qual participam os EUA, Reino Unido, Canadá, Austrália e Nova

Zelândia no âmbito do Acordo UK/USA, considerando, também,

que segundo as informações de que dispõe, é

provável que o seu nome seja "Echelon", apesar de este

não ser um aspecto de importância primordial (...) O sistema

não se utiliza para interceptar comunicações militares e

sim privadas e económicas".

[3]

Desde os princípios dos anos 90 a NSA tem desenvolvido sistemas de

espionagem rápidos e complexos para interceptar, filtrar e analisar

todas as formas de comunicação digital que utilizam a Internet.

Como a maior parte da capacidade de Internet do mundo está nos EUA ou

conecta-se com os EUA, muitas das comunicações que cruzam o

ciberespaço passam por estações intermediárias

localizadas neste país. Noventa por cento das

comunicações da Europa com a Ásia, Oceania, África

ou América do Sul viajam normalmente através dos EUA. Os

itinerários que seguem os "pacotes" de Internet dependem da

origem e destino dos dados, dos sistemas pelos quais entram e saem da rede e de

uma multidão de outros factores, como a hora do dia. Deste modo, a

maior parte dos routers situados no Oeste dos EUA encontram-se inactivos

à hora em que o tráfego do centro da Europa é mais intenso

e, portanto, as mensagens que percorrem distâncias curtas numa rede

europeia muito ocupada viajam, ao invés disso, através de

centrais da Internet situadas na Califórnia, facilmente

acessíveis para a NSA.

Apesar das quantidades de dados serem imensas, a NSA normalmente tem a

limitação de espiar exclusivamente as comunicações

que começam ou terminam fora dos EUA. Segundo as leis, salvo se

concederem poderes especiais, todos os demais dados devem ser descartados

automaticamente antes de poderem ser examinados ou gravados. Entretanto,

não há nenhum tipo de restrição para espiar o

universo que habita fora dos limites territoriais estado-unidenses.

Apesar das quantidades de dados serem imensas, a NSA normalmente tem a

limitação de espiar exclusivamente as comunicações

que começam ou terminam fora dos EUA. Segundo as leis, salvo se

concederem poderes especiais, todos os demais dados devem ser descartados

automaticamente antes de poderem ser examinados ou gravados. Entretanto,

não há nenhum tipo de restrição para espiar o

universo que habita fora dos limites territoriais estado-unidenses.

A agência, subordinada ao Departamento da Defesa, dispõe de 40 mil

empregados, dentre os quais encontram-se alguns dos mais brihantes

matemáticos, decifradores de códigos e analistas de todo o

país. Os seus linguistas podem decifrar mensagens em quase cem idiomas.

A NSA tem um financiamento maior que o da CIA e é comandada por um

general de pelo menos três estrelas. O orçamento anual admitido

para a Agência é de US$18 mil milhões por ano, que

supostamente destinam-se a alvos militares, drogas e anti-terrorismo, mas os

analistas consideram que a despesa é realmente o dobro dessa quantia, a

maior parte da qual utilizada em programas de cobertura que são mantidos

fora da contabilidade.

A partir do 11 de Setembro de 2001 as regras que pareciam limitar os

tentáculos da Agência mudaram dramaticamente.

A partir do 11 de Setembro de 2001 as regras que pareciam limitar os

tentáculos da Agência mudaram dramaticamente.

A polémica Lei Patriota, aprovada às pressas pelos Congresso em

Outubro de 2001, inclui entre os seus artigos a intenção de

redesenhar a Internet para melhor controlá-la e conduzir o

tráfego em direcção a servidores centrais onde a NSA e

outras agências de inteligência, como o Federal Bureau of

Investigation (FBI), possam instalar os seus equipamentos para fiscalizar a

navegação e o correio electrónico. As 132 páginas

da Lei Patriota tacitamente estenderam ao planeta a fronteira da

segurança nacional dos EUA e deram carta branca aos organismos de

inteligência para espiar todos os estado-unidenses se fosse preciso, em

nome da luta contra o terrorismo.

Poucos dias depois do atentado contra as Torres Gémeas, os

representantes da NSA

[4]

entraram em contacto com as maiores companhias de

telecomunicações do país e exigiram, mediante pagamento

[5]

, "os registos pormenorizados das chamadas", uma listagem completa do

historial dos seus milhões de clientes. Além disso, a NSA queria

que as companhias lhe proporcionassem actualizações, o que

permitiria à agência considerar os hábitos de chamadas do

país. A AT&T, BellSouth, SBC e Verizon aceitaram colaborar com a

Agência.

Poucos dias depois do atentado contra as Torres Gémeas, os

representantes da NSA

[4]

entraram em contacto com as maiores companhias de

telecomunicações do país e exigiram, mediante pagamento

[5]

, "os registos pormenorizados das chamadas", uma listagem completa do

historial dos seus milhões de clientes. Além disso, a NSA queria

que as companhias lhe proporcionassem actualizações, o que

permitiria à agência considerar os hábitos de chamadas do

país. A AT&T, BellSouth, SBC e Verizon aceitaram colaborar com a

Agência.

Quase quatro anos depois, em Dezembro de 2005, os estado-unidenses souberam

desta operação ilegal, aprovada pela Casa Branca em

silêncio total. O

New York Times

revelou que o presidente George W. Bush

[6]

havia autorizado a NSA a interceptar, sem ordem judicial, as chamadas

telefónicas e os correios electrónicos internacionais com destino

aos EUA ou procedentes do país. Ainda que o escândalo prometesse

converter-se numa bola de neve, apenas teve repercussão na imprensa o

processo iniciado contra a AT&T pela Electronic Frontier Foundation, grupo

defensor das liberdades civis que apresentou uma testemunha estrela. Mark

Klein, engenheiro de profissão que trabalhado 22 anos para a companhia,

demonstrou com luxo de pormenores como eram espiados os clientes a partir do

edifício nº 611 da Folson Street, em San Francisco, onde

trabalhava. Ali existia um quarto secreto, numerado 614ª, no qual

funcionava pelo menos um analisador semântico de tráfego,

conhecido como NARUSSTA 6400, que permite capturar a informação

que viaja através de um cabo de fibra óptica e convertê-la

em dados úteis.

Diante do tribunal o engenheiro mostrou um manual de "Corte e procedimento

de vigilância das fibras ópticas", datado de 24 de Janeiro de

2003, que "apresenta diagramas de como os circuitos centrais da rede da

AT&T haviam sido desviados através dos "quarto secreto"

[7]

. Acrescentou uma lista de outras empresas que estavam envolvidas no plano de

espionagem, dentre as quais encontram-se a MAE West e a PAIX (Palo Alto

Internet Exchange), dois pontos nodais

[8]

da Internet. Nas palavras do engenheiro Klein, "não se trata

apenas de clientes da rede que estão a ser espiados e sim da Internet

completa".

Diante do tribunal o engenheiro mostrou um manual de "Corte e procedimento

de vigilância das fibras ópticas", datado de 24 de Janeiro de

2003, que "apresenta diagramas de como os circuitos centrais da rede da

AT&T haviam sido desviados através dos "quarto secreto"

[7]

. Acrescentou uma lista de outras empresas que estavam envolvidas no plano de

espionagem, dentre as quais encontram-se a MAE West e a PAIX (Palo Alto

Internet Exchange), dois pontos nodais

[8]

da Internet. Nas palavras do engenheiro Klein, "não se trata

apenas de clientes da rede que estão a ser espiados e sim da Internet

completa".

O instrumento chave para dar certo verniz legal a estas operações

foram as chamadas "Cartas de Segurança Nacional", o

salvo-conduto secreto e não negociável com juiz algum das

agências de espionagem para intervir junto a milhões de

estado-unidenses. Após os ataques terroristas de 2001, o Congresso

facilitou de forma substancial os regulamentos para a emissão das Cartas

de Segurança Nacional, para as quais apenas é necessária

uma certificação de que os arquivos são

"necessários" ou "pertinentes" numa

investigação, cujo objectivo seja a "protecção

contra actividades de terrorismo internacional ou de inteligência

clandestina". Em 2005 foram emitidas mais de 19 mil cartas deste tipo,

que incluíam 47 mil solicitações de

informação, na sua maioria de companhias de

telecomunicações. Segundo The Washington Post, em 2005 a Verizon

permitiu mais de 94 mil intervenções nos seus servidores mediante

este tipo de documentação e inclusive sem a mesma.

[9]

A crescente utilização das Cartas de Segurança Nacional

coincide com uma decisão não anunciada de depositar toda a

informação que estas proporcionam em bancos de dados do governo.

Em fins de 2003, a administração estado-unidense reverteu uma

velha política segundo a qual os agentes deviam destruir os seus

arquivos ligados a cidadãos estado-unidenses, companhias e residentes

inocentes quando se encerravam as investigações. O presidente

Bush firmou o decreto executivo 13388 ampliando o acesso a esses arquivos aos

governos "estaduais, locais e tribais" e às "entidades

adequadas do sector privado", que não são definidas.

[10]

A crescente utilização das Cartas de Segurança Nacional

coincide com uma decisão não anunciada de depositar toda a

informação que estas proporcionam em bancos de dados do governo.

Em fins de 2003, a administração estado-unidense reverteu uma

velha política segundo a qual os agentes deviam destruir os seus

arquivos ligados a cidadãos estado-unidenses, companhias e residentes

inocentes quando se encerravam as investigações. O presidente

Bush firmou o decreto executivo 13388 ampliando o acesso a esses arquivos aos

governos "estaduais, locais e tribais" e às "entidades

adequadas do sector privado", que não são definidas.

[10]

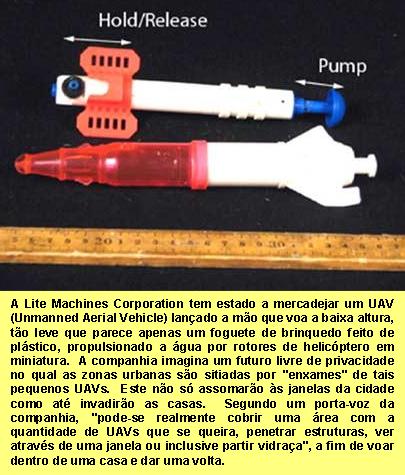

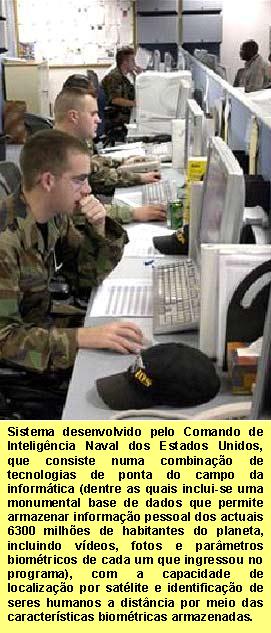

As tecnologias — a maior parte delas desenvolvida ou introduzida nos

últimos 25 anos — já tornaram possível estender tanto

a vigilância que milhões de pessoas que nunca haviam sido sujeitas

à mesma agora são monitoradas de perto e os seus dados vão

enchendo, dia após dia, uma super-poderosa base de dados. E isto

não é uma especulação futurista. O sistema,

denominado "Total Information Awareness" (TIA, "Conhecimento

total da informação"), foi desenvolvido pelo Comando de

Inteligência Naval dos EUA e tem capacidade para armazenar os dados de

mais dos 6300 milhões de habitantes. A TIA é a

combinação de tecnologias de ponta do campo da informática

que regista informação em formato de vídeos, fotos e

parâmetros biométricos de cada um que ingressa no programa, com a

capacidade de localização por satélite e

identificação de seres humanos a distância por meio das

características biométricas armazenadas — ADN, voz,

íris dos olhos, impressões digitais, grupo sanguíneo,

registo dental, dentre outras. Num futuro não muito longínquo,

se chegar a instalar-se como modelo o projecto de dominação

imperial estado-unidense, haverá um só banco de dados, que

conterá tudo de todos. Armazenará cada pormenor

concebível de uma pessoas, desde o nascimento até à morte.

Este sistema é um canal de via dupla: recebe informação

de todas as agências governamentais estado-unidenses e ao mesmo tempo

fornece aos organismos de inteligência, em particular à Terrorist

Identities Datamart Environment (TIDE, Base de dados para identidade de

terroristas), coordenada pelo National Counterterrorism Center (Centro Nacional

contra o Terrorismo), um organismo governamental criado por Bush após o.

11 de Setembro

[11]

Este sistema é um canal de via dupla: recebe informação

de todas as agências governamentais estado-unidenses e ao mesmo tempo

fornece aos organismos de inteligência, em particular à Terrorist

Identities Datamart Environment (TIDE, Base de dados para identidade de

terroristas), coordenada pelo National Counterterrorism Center (Centro Nacional

contra o Terrorismo), um organismo governamental criado por Bush após o.

11 de Setembro

[11]

Segundo

The Washington Post

[12]

, desde 2003 esta é a fonte para as listas de vigilância contra

cidadãos estado-unidenses e estrangeiros que se distribuem às

linhas aéreas, às autoridades policiais e judiciais, postos

fronteiriços e consulados estado-unidenses. Aumentou quase cinco vezes

em três anos: de 100 mil expedientes em 2003 para uns 435 mil em

Dezembro de 2006.

Em Setembro de 2006 o Government Accountability Office (Gabinete de

prestação de contas do governo) detectou que os erros de

identificação constituíram cerca da metade das vezes que o

nome de um viajante apareceu numa lista de vigilância entre 2004 e 2005.

Contudo, nesse período o TIDE eliminou apenas 31 nomes da sua base de

dados.

O ponto que tentaremos demonstrar é que, à medida que se tornam

mais complexas as tecnologias sob o controle dos EUA mais duvidosas se

tornarão as promessas de liberdade na Rede e mais asfixiantes os sinais

de controle social. De facto, hoje estamos a ver passar o cadáver da

privacidade. O que outrora foi informação estritamente

confidencial vai agora de uma universidade, de um hospital ou de um

supermercado para uma base de dados controlada por burocratas, dali ao

responsável do tribunal de investigação e termina em

mãos do governador de uma prisão, graças a uma cadeia

interminável de fontes obtidas frequentemente de maneira ilegal, com

técnicas de vigilância secretas que estão a acumular dados

infinitos nestas bases gigantes.

Segundo os especialistas, à media que se estende a rede — em 2015

estima-se que esteja conectada 50% da população mundial — o

controle dos dados multiplica-se de maneira exponencial. Mas a quantidade de

informação que se guarda digitalmente já é

esmagadora. Por exemplo: se se imprimisse em papel o expediente escolar de

uma criança estado-unidense, a espessura do dossier seria de duas

polegadas [5 cm]; o dossier de saúde de um adulto é ainda maior

e cobre tudo, desde o estado mental da pessoa até a

condição do seu frigorífico. A isto acrescenta-se que em

cidades como Londres, onde existem 4 milhões de câmaras de

vigilância, uma pessoa é captura por estes dispositivos uma

média de 300 vezes por dia.

[13]

Nos EUA, uns 10 mil bancos de dados contêm 7000 milhões de

registos dos seus cidadãos. A Intel e a Microsoft criaram

impressões digitais que permitem rastrear cada documento guardado num

computador doméstico.

[14]

As técnicas de vigilância foram adaptadas à

utilização de corporações civis e não

há companhia importante nos EUA que não tenha na sua folha de

pagamentos homens treinados pela NSA, pela CIA e outras agências de

espionagem. A American Management Association (AMA), a

organização mundial líder em capacitação,

treino e desenvolvimento gerencial cuja sede encontra-se em Nova York, assegura

que 79 por cento das empresas estado-unidenses vigiam as

comunicações dos seus empregados

[15]

. E como se fosse pouco, a indústria da vigilância consolidou-se

rapidamente entre as mais solventes do mundo. Estima-se que no ano 2030 o

custo da vigilância global ultrapassará os 500 x 10

12

dólares — quase três vezes o valor de toda a actual moeda

circulante dos EUA.

Os serviços de inteligência e os ministérios que executam a

política económica desse país estão autorizados a

encaminhar e receber informação económica secreta,

derrubando todas as barreiras legais ou institucionais que limitam o acesso

à informação privada. Os funcionários

estado-unidenses reconhecem inclusive que a NSA recolhe

informação económica, de forma deliberada ou não

com o pretexto de detectar e intervir no financiamento de grupos terroristas.

Contudo, raras vezes os métodos e as ferramentas que utilizam aparecem

em fontes públicas. Tentámos documentar também neste

âmbito como operam os tentáculos da NSA e das principais

agências de segurança estado-unidenses, cujo antecedente

público mais remoto localizámos num memorado de 1970, do Director

Executivo do Conselho Assessor de Inteligência Exterior dos EUA, onde foi

dada a ordem de "considerar a espionagem económica um aspecto da

Segurança Nacional, com um grau de prioridade equivalente à

espionagem diplomáticas, militar ou tecnológica". Em 1993,

o presidente Clinton ampliou o apoio dos serviços de inteligência

estado-unidenses às organizações comerciais mediante a

criação de um novo Conselho Económico Nacional,

comparável ao Conselho de Segurança Nacional.

Em 5 de Maio de 1997, numa reunião entre a NSA, a CIA e o Departamento

do Comércio, foi autorizada a criação de um organismo

secreto: o Gabinete de Enlace de Inteligência. Sua missão era

gerir a "espionagem externa" de interesse para o Departamento do

Comércio. Recentemente, The New York Times revelou com profusão

de pormenores como funcionam os tentáculos da NSA, a partir do exemplo

do consórcio bancário com sede em Bruxelas, conhecido como

Society for Worldwide Interbank Financial Transactions (SWIFT) que permitiu aos

EUA examinar dezenas de milhares de transacções financeiras.

Esta cooperativa belga — que transfere dinheiro a 7800

instituições financeiras em todo o mundo, a maioria fora das suas

fronteiras — encaminha diariamente seis mil milhões de

dólares entre bancos, bolsas de valores, agências de bolsa e

outras instituições. Os funcionários do Departamento do

Tesouro não necessitam ordens aprovadas por um tribunal ou

notificações para examinar transacções

específicas no SWIFT pois utilizam ordens administrativas muito gerais

para intervir em milhões de registo da cooperativa.

[16]

Por outras palavras, a racionalização oficial de que a

vigilância é só para proteger o Estado e seus

cidadãos do terrorismo internacional e das máfias locais

converteu-se num pretexto sinistro para criminalizar de facto todos os

cidadãos do mundo. A vigilância atinge actualmente um

nível sem precedentes na história da humanidade e um

carácter abertamente ameaçador, que cumpriu o vaticínio

de Philip R. Zimmerman, o criador do PGP (Pretty Good Privacy), uma

aplicação informática de cifragem,

confirmação e autenticação. Em 26 de Junho de

1996, perante o Subcomité de Ciência, Tecnologia e Espaço

do Comité do Comércio, Ciência e Transporte do Senado dos

EUA, declarou:

"No passado, se o governo quisesse violar a intimidade dos cidadãos

comuns, tinha de gastar seus recursos a interceptar, abrir com vapor e ler o

correio e escutar, gravar e transcrever as conversações

telefónicas. Isso era como pescar com cana, um por um. Pelo

contrário, as mensagens de email são mais fáceis de

interceptar e podem ser scannerizadas em grande escala, em busca de palavras

interessantes. Isto é como pescar com rede, existindo uma

diferença orwellliana quantitativa e qualitativa para a saúde da

democracia".

[17]

Neste livro apresentaremos alguns dos procedimentos da NSA e outras

agências de espionagem estado-unidenses que nos permitem concluir que os

equipamentos para espionagem electrónica e para a rede já

produzidos ou que se estão a produzir nos EUA desafiam qualquer fantasia

futurista e possuem a capacidade real de interceptar, processar e analisar

todos os tipos modernos de comunicações aos que acedem, inclusive

os níveis mais altos de Internet. A isto acrescenta-se que há

poucas falhas de cobertura.

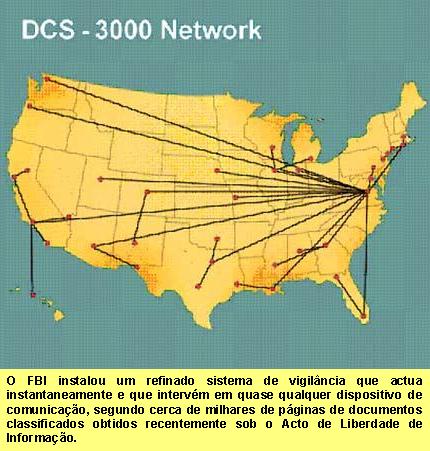

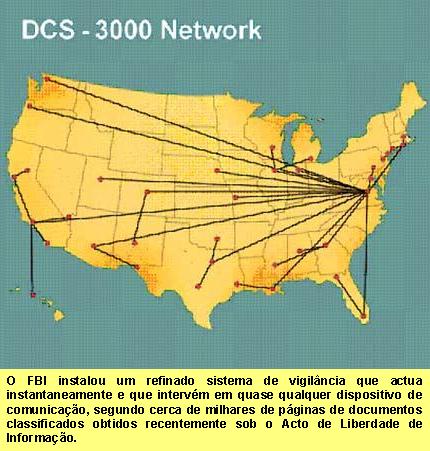

A escala, capacidade e velocidade de alguns sistemas é difícil de

imaginar. Exemplo: estão a produzir-se instrumentos

"simples" como os chips para a criptoanálise acústica

desenvolvidos pela Universidade de Berkeley com financiamento do Departamento

da Defesa, os quais permitem determinar até 95% do que está a

escrever uma pessoa pelo som das teclas. E também outros de enorme

complexidade como o DCS utilizado pelo FBI — uma variante mais refinada

que o publicitado sistema Carnivore

[18]

—, que é capaz de reproduzir registos de vozes, imagens e textos

no mesmo momento em que estão a ser transmitidos, criar um arquivo

mestre de interceptação, enviar os registos aos tradutores,

rastrear a localização do objectivo em tempo real utilizando a

informação das torres de telemóveis (celulares) e

inclusive interceptar sistemas de segurança dos camiões. O

agente do Bureau de Investigações pode aceder a tudo isto apenas

com o premir de um botão e mesmo que a pessoa espiada se encontre a

centenas de milhares de quilómetros do polícia.

Uma evidência bastante escandalosa de como funciona este sistema foi

oferecida pelo programa "60 minutos" da CBS, a 27 de Fevereiro de

2000. Uma mulher falava por telefone com uma amiga explicando-lhe que o seu

filho representou um papel durante uma peça de teatro no colégio,

utilizando a expressão "Oh, Danny really bombed last night"

(literalmente: "Oh, Danny pôs uma bomba na noite passada", mas

em inglês é uma expressão idiomática que significa

"Danny fez um belo papel na noite passada"). O sistema detectou

automaticamente a expressão, marcou a palavras "bomba" e o

nome da senhora e os seus registos pessoais foram parar na base de dados da NSA.

[19]

Outro exemplo, ainda mais escandaloso a provar que já não

há fronteira nacional para as agências estatais dos EUA,

integradas na prática num só sistema de inteligência, pode

ser deduzido de informações aparentemente desconectadas entre si

publicadas em simultâneo pelos media estado-unidenses em data recente.

Primeiro, o anúncio de que o FBI criou uma Plataforma de Captura

Rápida Biométrica, que já regista todos os dados

biométricos dos prisioneiros dos EUA dentro e fora desse país

— "incluídos os suspeitos sob custódia no

exterior", precisou em artigo para a

Foreign Affairs

o minucioso Mike McConnell, director de Inteligência Nacional dos EUA.

[20]

E uns dias depois o

USA Today

publicou a notícia de que numa base de dados semelhante – tudo

indica que na mesma – vão parar os registos de todos os

cidadãos iraquianos. Aquele diário afirma:

"A centenas de milhares de iraquianos foram tomadas fotos,

impressões digitais e uma imagem da íris e receberam

cartões de identificação para serem mostrados nos postos

de controle... Este ano, os efectivos estado-unidenses receberão 3800

scanners de mão, além dos 200 que já estão em uso,

para equipar cada esquadra de polícia no país... Os dispositivos

podem recompilar e mostrar dados, o que permite às tropas observarem os

antecedentes de alguém e decidirem se devem deter a pessoa".

[21]

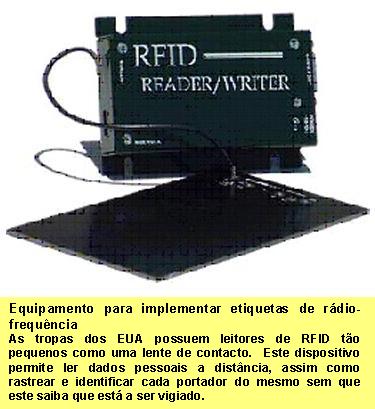

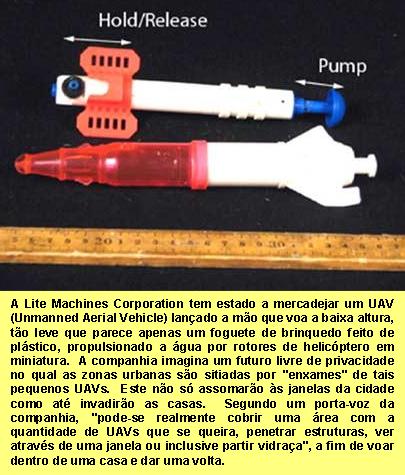

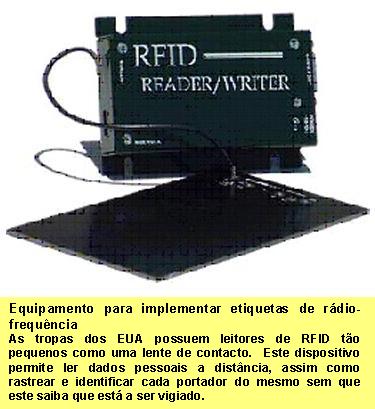

Ao precisar que "os dispositivos podem recopilar e mostrar dados", o

que o

USA Today

quer dizer é que o cartão que já identifica os iraquianos

tem um sistema de microelectrónica com identificação de

radio-frequência, conhecido como RFID. As tropas dos EUA possuem

leitores de RFID tão pequenos como uma lente de contacto. Este

dispositivo permite ler dados pessoais a distância e rastrear e

identificar cada habitante que portar o documento, sem que este saiba que

está a ser vigiado. É, basicamente, o sonho de todo policia

perante um "suspeito": saber quem é, onde vive, o que faz e

qual foi o seu itinerário anterior, sem necessidade de pedir a

identificação à pessoa e sem que ela saiba que está

a ser especialmente observada pelo agente.

18/Dezembro/2007

NOTAS

[1] "Desenvolvimento da tecnologia de vigilância e riscos de uso

indevido da informação económica".

Relatório do Parlamento Europeu. Bruxelas, Maio de 2001. Pode ser

consultado em:

http://www.europarl.europa.eu

[2] A partir de 1945, a NSA e seus organismos antecessores acediam

sistematicamente à transmissões realizadas a partir dos

escritórios das principais empresas operadoras de telégrafos.

Esta actividade recibeu o nome em chave de Shamrock e permaneceu em secredo

durante 30 anos, hasta que o escândalo Watergate a descobriu. A 8 de

Agosto de 1975, o Director da NSA, o Tenente-General Lew Allen, admitiu perante

o Comité Pike da Cámara de Representantes que: "A NSA

intercepta sistematicamente as comunicações internacionais, tanto

de voz como por cabo".

[3] O relatório completo do Parlamento Europeo encontra-se em:

http://www.fas.org/irp/program/process/rapport_echelon_en.pdf

[4] Utilizámos vários materiais dos principais diários

estado-unidenses para reconstruir a trajectória da NSA. O mais

completo, no nosso entender, é a investigação publicada

pelo

USA Today,

na sua edição de 11 de Maio de 2006: "A NSA tem uma base

de dados maciça de chamadas telefónicas estado-unidenses",

por Leslie Cauley.

[5] O governo dos EUA paga em média 2200 dólares às

empresas de telecomunicações para realizar escutas

telefónicas durante 30 dias; uma intervenção tradicional,

em troca, custa apenas 250 dólares. Em 2006, uma ordem federal de

escutas telefónicas custou uns 67 mil dólares aos contribuintes,

segundo o mais recente relatório sobre escutas telefónicas do

Supremo Tribunal dos Estados Unidos.

[6] Após o escândalo desencadeado por

The New Yor Times,

Bush reconheceu no seu discurso pela rádio de 17 de Dezembro de 2005

que havia dado autorização à NSA para estas actividades de

espionagem. Declarou exactamente: "The NSA's activities under this

authorization are thoroughly reviewed by the Justice Department and NSA's top

legal officials, including NSA's general counsel and inspector general. Leaders

in Congress have been briefed more than a dozen times on this authorization and

the activities conducted under it. Intelligence officials involved in this

activity also receive extensive training to ensure they perform their duties

consistent with the letter and intent of the authorization. This authorization

is a vital tool in our war against the terrorists. It is critical to saving

American lives. The American people expect me to do everything in my power

under our laws and Constitution to protect them and their civil liberties. And

that is exactly what I will continue to do, so long as I'm the President of the

United States." George W. Bush: President's Radio Address. Washington, 17

de Dezembro de 2005. Pode-se descarregar p discurso em:

http://www.whitehouse.gov/news/releases/2005/12/20051217.html

[7] Podem-se descarregar os documentos apresentados perante o tribunal em:

http://blog.wired.com/27BStroke6/att_klein_wired.pdf

[8] Os pontos nodais são os sítios que servem de ponto de apoio a

toda a teia da Internet. A partir destes os provedores podem interconectar

seus equipamentos para permitir o intercâmbio de dados entre as suas

respectivas redes e clientes.

[9] "Verizon Communications, a segunda maior empresa de

telecomunicações do país, admitiu que entregou ao governo

os registos telefónicos privados de seus clientes 94.000 vezes desde o

ano 2005. A Verizon reconheceu-o numa carta aos congressistas democratas. Em

aproximadamente 700 dos casos, Verizon entregou registos privados inclusive

quando os investigadores federais no tinham ordens judiciais." Ellen

Nakashima: "Verizon Says It Turned Over Data Without Court Orders. Firm's

Letter to Lawmakers Details Government Requests". Em:

The Washington Post,

16 de Outubro de 2007. Página A01

[10] Executive Order 13388 of October 25, 2005. Further Strengthening the

Sharing of Terrorism Information to Protect Americans. Pode ser descarregado

em:

http://www.fas.org/irp/offdocs/eo/eo-13388.htm

[11] O National Counterterrorism Center (NCTC) surge após as

recomendações da comissão de investigação

dos atentados do 11 de Septiembre de 2001, que chegou à conclusão

de que houve informação sobre um iminente ataque terrorista mas

que não foi analisado a tempo. A criação do NCTC foi

aprovada pela Ordem Executiva 13354 e a Acta de Reforma de Inteligência e

Prevenção do Terrorismo de 2004.

[12] Karen DeYoung: "Terror Database Has Quadrupled In Four Years".

Em:

The Washington Post,

25 de Março de 2007. Página A01.

Pode ser consultado em:

http://www.washingtonpost.com/wp-dyn/content/article/2007/03/24/

[13] "Investigação da Comunidade Europeia: Há quatro

milhões de câmaras de vigilância em Londres".

Clarín,

Argentina, 25 de Maio de 2004.

[14] "Microsoft apresenta um leitor de impressões digitais".

Em: Reuters, 9 de Setembro de 2004.

[15] "AMA: 2004 Survey on Workplace E-mail and IM Reveals Unmanaged

Risks." Pode ser descarregado em

http://www.amanet.org

[16] Eric Kichtblau e James Risen: "Bank Data Is Sifted by U.S. in Secret

to Block Terror".

The New York Times,

23 de Junho de 2006.

Pode ser descarregado em

http://www.nytimes.com/2006/06/23/washington/23intel.html

[17] "Testimony of Philip R. Zimmermann to the Subcommittee on Science,

Technology, and Space of the US Senate Committee on Commerce, Science, and

Transportation". Em:

http://www.philzimmermann.com/EN/testimony/index.html

[18] Carnivore (em português, carnívoro) é o nome de um

software utilizado pelo FBI que tem uma finalidade muito semelhante ao Echelon,

ainda que segundo a lei estado-unidense só devia ser usado para

comunicações dentro dos Estados Unidos. Este software é

instalado nos provedores de aceso à Internet e rastreia tudo o que um

utilizador faz durante a sua conexão.

[19] Pode-se obter a transcrição integral do programa no

sítio:

http://cryptome.org/echelon-60min.htm

, ou a versião jornalística

publicada pela CBS News, em 1 de Março de 2000, em:

http://www.cbsnews.com/stories/2000/02/24/60minutes/main164651.shtml

[20] Mike McConnell: "Overhauling Intelligence". Em:

Foreign Affairs,

Julho/Agosto de 2007,

http://www.foreignaffairs.org

[21] Thomas Frank: "U.S. is building database on Iraqis". Em:

USA Today,

13 de Julho de 2007. Em:

http://www.usatoday.com

[*]

Investigadores cubanos.

O original encontra-se em

http://www.lajiribilla.cu/2007/n346_12/346_08.html

Este artigo encontra-se em

http://resistir.info/

.

|

É um facto comprovado que as comunicações internacionais

com origem, destino ou intermediação nos EUA foram interceptadas

durante mais de 80 anos.

É um facto comprovado que as comunicações internacionais

com origem, destino ou intermediação nos EUA foram interceptadas

durante mais de 80 anos.

A princípio, ninguém quis acreditar em histórias

paranóicas sobre sistemas de espionagem computorizados, satélites

a vigiarem noite e dias as comunicações, filtros de correio

electrónica. Contudo, em Maio de 2001 o Parlamento Europeu reconheceu

sem rodeios a sua existência: "(...) Não há nenhuma

razão para continuar a duvidar da existência de um sistema de

intercepção das comunicações a nível mundial

na qual participam os EUA, Reino Unido, Canadá, Austrália e Nova

Zelândia no âmbito do Acordo UK/USA, considerando, também,

que segundo as informações de que dispõe, é

provável que o seu nome seja "Echelon", apesar de este

não ser um aspecto de importância primordial (...) O sistema

não se utiliza para interceptar comunicações militares e

sim privadas e económicas".

A princípio, ninguém quis acreditar em histórias

paranóicas sobre sistemas de espionagem computorizados, satélites

a vigiarem noite e dias as comunicações, filtros de correio

electrónica. Contudo, em Maio de 2001 o Parlamento Europeu reconheceu

sem rodeios a sua existência: "(...) Não há nenhuma

razão para continuar a duvidar da existência de um sistema de

intercepção das comunicações a nível mundial

na qual participam os EUA, Reino Unido, Canadá, Austrália e Nova

Zelândia no âmbito do Acordo UK/USA, considerando, também,

que segundo as informações de que dispõe, é

provável que o seu nome seja "Echelon", apesar de este

não ser um aspecto de importância primordial (...) O sistema

não se utiliza para interceptar comunicações militares e

sim privadas e económicas".

Apesar das quantidades de dados serem imensas, a NSA normalmente tem a

limitação de espiar exclusivamente as comunicações

que começam ou terminam fora dos EUA. Segundo as leis, salvo se

concederem poderes especiais, todos os demais dados devem ser descartados

automaticamente antes de poderem ser examinados ou gravados. Entretanto,

não há nenhum tipo de restrição para espiar o

universo que habita fora dos limites territoriais estado-unidenses.

Apesar das quantidades de dados serem imensas, a NSA normalmente tem a

limitação de espiar exclusivamente as comunicações

que começam ou terminam fora dos EUA. Segundo as leis, salvo se

concederem poderes especiais, todos os demais dados devem ser descartados

automaticamente antes de poderem ser examinados ou gravados. Entretanto,

não há nenhum tipo de restrição para espiar o

universo que habita fora dos limites territoriais estado-unidenses.

A partir do 11 de Setembro de 2001 as regras que pareciam limitar os

tentáculos da Agência mudaram dramaticamente.

A partir do 11 de Setembro de 2001 as regras que pareciam limitar os

tentáculos da Agência mudaram dramaticamente.

Poucos dias depois do atentado contra as Torres Gémeas, os

representantes da NSA

Poucos dias depois do atentado contra as Torres Gémeas, os

representantes da NSA

Diante do tribunal o engenheiro mostrou um manual de "Corte e procedimento

de vigilância das fibras ópticas", datado de 24 de Janeiro de

2003, que "apresenta diagramas de como os circuitos centrais da rede da

AT&T haviam sido desviados através dos "quarto secreto"

Diante do tribunal o engenheiro mostrou um manual de "Corte e procedimento

de vigilância das fibras ópticas", datado de 24 de Janeiro de

2003, que "apresenta diagramas de como os circuitos centrais da rede da

AT&T haviam sido desviados através dos "quarto secreto"

A crescente utilização das Cartas de Segurança Nacional

coincide com uma decisão não anunciada de depositar toda a

informação que estas proporcionam em bancos de dados do governo.

Em fins de 2003, a administração estado-unidense reverteu uma

velha política segundo a qual os agentes deviam destruir os seus

arquivos ligados a cidadãos estado-unidenses, companhias e residentes

inocentes quando se encerravam as investigações. O presidente

Bush firmou o decreto executivo 13388 ampliando o acesso a esses arquivos aos

governos "estaduais, locais e tribais" e às "entidades

adequadas do sector privado", que não são definidas.

A crescente utilização das Cartas de Segurança Nacional

coincide com uma decisão não anunciada de depositar toda a

informação que estas proporcionam em bancos de dados do governo.

Em fins de 2003, a administração estado-unidense reverteu uma

velha política segundo a qual os agentes deviam destruir os seus

arquivos ligados a cidadãos estado-unidenses, companhias e residentes

inocentes quando se encerravam as investigações. O presidente

Bush firmou o decreto executivo 13388 ampliando o acesso a esses arquivos aos

governos "estaduais, locais e tribais" e às "entidades

adequadas do sector privado", que não são definidas.

Este sistema é um canal de via dupla: recebe informação

de todas as agências governamentais estado-unidenses e ao mesmo tempo

fornece aos organismos de inteligência, em particular à Terrorist

Identities Datamart Environment (TIDE, Base de dados para identidade de

terroristas), coordenada pelo National Counterterrorism Center (Centro Nacional

contra o Terrorismo), um organismo governamental criado por Bush após o.

11 de Setembro

Este sistema é um canal de via dupla: recebe informação

de todas as agências governamentais estado-unidenses e ao mesmo tempo

fornece aos organismos de inteligência, em particular à Terrorist

Identities Datamart Environment (TIDE, Base de dados para identidade de

terroristas), coordenada pelo National Counterterrorism Center (Centro Nacional

contra o Terrorismo), um organismo governamental criado por Bush após o.

11 de Setembro